Uma breve história:

Durante séculos pessoas fizeram uso criativo de artefatos com o objetivo de garantir a autenticidade (garantia de que o produto é original) e a integridade (garantia de que o produto não foi alterado a partir de suas condições originais). Para atender a estas demandas foram criadas diversas soluções tais como marca em cera de sinetes reais para lacrar as correspondências do rei, assinaturas manuais em documentos, marcas d`agua sobre papel moeda, impressão em alto relevo, tintas especiais visíveis sobre luz negra, selos holográficos e uma série de outros recursos tecnológicos.

Por outro lado há uma corrida do tipo gato e rato entre mercado de combate a falsificação de uma lado e os falsificadores do outro, o primeiro criando e desenvolvendo inovações no setor enquanto o segundo se capitaliza e acompanha o primeiro. Assim mais e mais recursos e tecnologia foram investidos em busca de novas soluções tornando o anteparo físico, alvo da proteção, cada vez mais caro e complexo.

Uma mudança de paradigma

Porque não mudar o foco da aplicação da barreira tecnológica, migrá-la do objeto físico para um objeto digital, isso permite escala, segurança e personalizações em tempo real. Para responder a este novo paradigma desenvolvemos uma tecnologia que põe na mão do cliente final uma informação clara sobre a autenticidade do objeto que ele adquiriu no mercado.

Para o empreendedor seria algo semelhante a fornecer um certificado de originalidade distinto para cada um de seus itens fabricados, de forma que checagem da autenticidade deste item fosse realizada pelo cliente final com o uso de seu celular pela simples leitura de um QR code. Este objeto é então rastreado e vinculado ao seu fabricante.

Esta é uma tecnologia inovadora e disruptiva, pois extrai a barreira de segurança de um objeto físico para o ambiente virtual, armazenando-o de forma segura em nuvem. É bem comum ouvirmos noticiários sobre a falsificação de dinheiro, contudo até hoje não tenho visto qualquer notícia sobre a falsificação de bitcoins.

Seria possível falsificar bitcoins?

O desenvolvimento de tecnologias em nuvem, trouxe suporte para um mudança de paradigma de modo que recursos de segurança anteriormente acoplados ao objeto físico migrassem para um conjunto de algoritmos protegidos por um servidor WEB. Assim um único QR code pode fornecer proteção superior aos artefatos físicos, tornando a falsificação de produtos uma atividade inviável.

Tecnologia 2QR Secure (Anti-pirataria)

Nossa solução se baseia em um cartão / adesivo contendo 2 QR code de modo que a leitura do primeiro informa a descrição do objeto e sua rastreabilidade, já a leitura do segundo QR code fornece a autenticidade do objeto.

Como funciona?

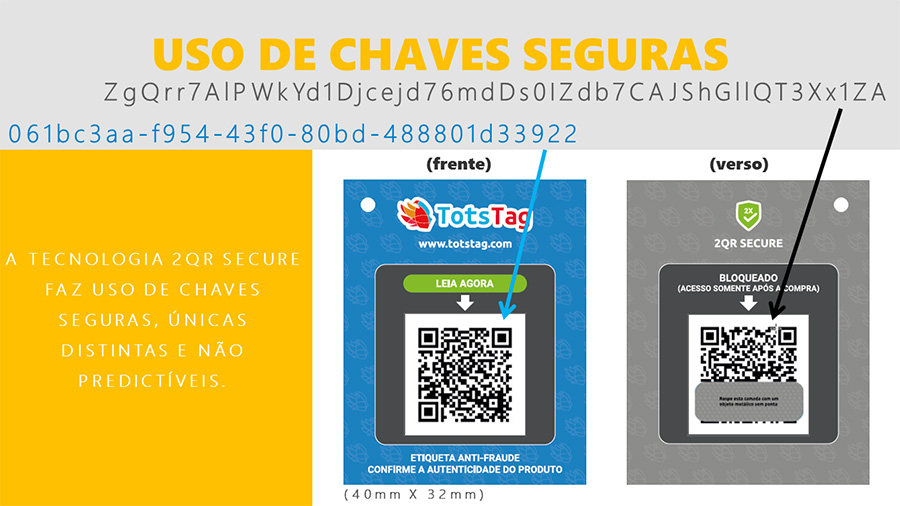

A Tecnologia 2QR Secure faz uso de chaves seguras e únicas de modo a garantir a identidade de cada item, algo semelhante ao número de CPF, porém neste contexto permite identificar e monitorar cada item levando em conta questões de autenticidade e movimentação física.

Para facilitar o entendimento vamos fazer uma analogia a um documento de identidade. Para validar o documento de identidade de um cidadão há a necessidade de aplicar alguns conceitos de segurança a uma cédula de papel utilizada para confeccionar este documento:

Barreiras físicas para inibir a falsificação: As informações sobre a identidade de um cidadão são impressas em um papel moeda contendo camadas de recursos especiais tais como marca d´água, auto-relevo, tintas especiais que brilham sob luz azul, marcas holográficas e demais recursos que tem por objetivo inibir a falsificação do anteparo físico que recebe as informações – a cédula de identidade.

Código único: Aqui tem-se a aplicação de um código único que distingue uma cédula da outra, algo semelhante ao número de série de um item. Este tipo de número/código já é bem comum, por exemplo, podemos citar o número de CPF, onde cada cidadão possui um CPF distinto e a este número será vinculada todas as informações relacionadas ao cidadão.

Dados biométricos: Neste ponto já temos um papel moeda que inibe a falsificação do anteparo físico, temos um código que distingue cada cidadão e por fim precisamos vincular esta identidade aos dados biométricos do cidadão, para assim selar o vínculo físico entre o cidadão eo documento de identidade. Aqui entra a assinatura a caneta e impressões digitais que acumulam evidências ao vínculo de identidade.

Legitimidade de emissão: Para dar legitimidade a estas informações há a necessidade de padronização de procedimentos, custódia das informações e pessoas capacitadas para análises dos casos de suspeita de fraude. Desta forma há necessidade que haja uma entidade responsável por processar, administrar e supervisionar esses processos.

Pronto, este é o conceito básico de identidade para as mais diversas aplicações desde a expedição de carteira de identidade, passaportes, permissão de dirigir, certificados digitais e crachás de funcionários. Podemos observar uma variação da tecnologia aplicada, contudo aspecto conceitual permanece válido.

Agora vamos trazer estes aspectos para a plataforma TotsTag e demonstrar como o conceito de identidade pode ser aplicado a produtos dos mais variados tipos e de forma efetiva.

Em substituição as barreiras físicas para inibir a falsificação: Na plataforma TotsTag o anteparo físico, papel moeda, se torna desnecessário, isto porque um simples QR code direciona para um perfil digital localizado na nuvem e que não pode ser alterado. Algo como se o papel moeda estivesse na nuvem e poderia somente ser visualizado para a maioria das pessoas, contudo a sua edição segue processos previsíveis e facilmente auditado.

Em atendimento ao código único: Cada produto/objeto recebe um código único semelhante a um CPF que o distingue dos demais e assim para uma caixa de medicamentos contendo 10 ampolas de medicamento, cada uma das ampolas teria um código (CPF) diferente.

Em atendimento aos dados biométricos: Como coletar dados biométricos de objetos tal como caixa de medicamento, guitarras, bicicletas, eletrônicos e uma série de outros produtos? Aqui está outro desafio. Dados biométricos são evidências que criam um vínculo físico de identidade.

No decorrer da vida útil de qualquer produto, desde a sua fabricação até o descarte ele se relaciona com pessoas e assim cria uma história pautada pela sua linha do tempo. Por exemplo quando um pai vai a uma loja e compra uma bicicleta para presentear o seu filho, aquela bicicleta está na parte inicial de sua linha do tempo histórica que vai desde a sua fabricação (nascimento) até o seu descarte(morte) em um tempo futuro, neste momento estamos em um ponto desta linha de tempo onde a bicicleta passou por diversos perfis (pessoas jurídicas e pessoas físicas) desde a fábrica, centro de distribuição, atacadista, varejista e agora para as mãos do pai que vai presentear o seu filho. Assim a história da movimentação da bicicleta por cada um destes “players” traz evidências da identidade que compõe parte do termo “dados biométricos” tratado neste ponto.

Dados biométricos são evidências que podem ser reforçadas por mais evidências, por isso além da assinatura em uma cédula de papel, no caso anterior, usa-se também a impressão digital.

A próxima evidência será definitiva para dar consistência ao aspecto de autenticidade do item.

Imagina uma chave alfanumérica de 48 posições algo do tipo (sWu11sTHUxpIPwC0z5wWK7xqf7XQZoEadGWGX0zNXJ6qY72u) para se ter uma idéia da complexidade desta chave, é mais fácil acertar 7 vezes seguidas na MEGASENA que acertar estas combinações de letras e números, ou seja, uma chave não preditiva (não pode ser adivinhada).

Agora quando esta chave está oculta em um cartão junto ao objeto e coberta por uma raspadinha (scratch-off), a primeira pessoa que tiver acesso a esta chave poderá consultá-la no servidor WEB e assim obter o positivo de autenticidade e dar baixa da chave no servidor após a primeira leitura.

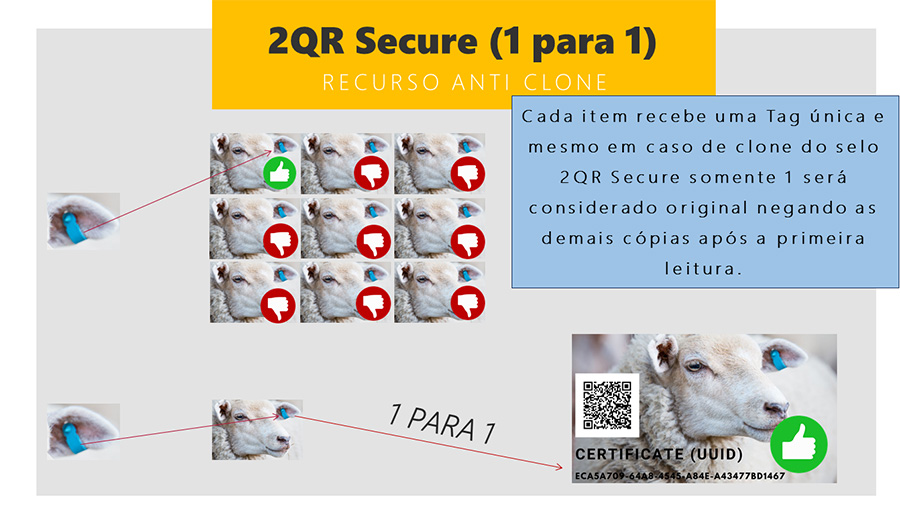

Aqui entra o “pulo do gato” todos os pontos anteriores cairiam por terra se um falsificador copiasse o QR code e replicasse para outros itens falsificados simulando a identidade.

Contudo imagine que agora um falsificador faça isso, raspe a raspadinha, obtem acesso ao código, não faz a leitura e copie o código para 5000 itens falsificados e em cada um destes objetos ele cubra com a raspadinha (scratch-off) para simular não violado.

Neste caso quando o primeiro cliente fizer a leitura do código, esta dará positivo para autenticidade e esta chave dará baixa no servidor. O que acontecerá com os outros 4999 itens? Isto mesmo responderão negativo para autenticidade.

Assim no melhor caso a falsificação ocorrerá na proporção de 1 para 1, algo do tipo tirar o selo de um objeto original e colar o selo em um objeto falsificado.

Isso inviabiliza financeiramente o processo de falsificação, não vale a pena falsificar de 1 para 1 e sim falsificar na proporção de 1 para 5000, 1 para 10000, 1 para 100000 se não mais.

Em atendimento a legitimidade de emissão: Cada pessoa (pessoa física ou jurídica) possui um perfil no sistema e assim ele assumira papéis quando a emissão destes selos e fará parte do processo de rastreabilidade que identifica a movimentação do produto, com este perfil digital cumpre-se o quesito de legitimidade pela emissão do selo e participação da cadeia de distribuição registrada no processo de rastreabilidade.

Este tipo de Tag é resistente a clonagem (cópia da etiqueta) de modo que se for copiada a primeira leitura tornaria inútil todas as demais etiquetas clonadas.

A Tecnologia 2QR Secure vincula o objeto registrado ha uma pegada social (rastreabilidade) de modo que o novo cliente ainda pode fazer parte desta cadeia de suprimentos assumindo a propriedade digital do item.

Devido ao 2QR Secure ter a sua natureza baseada na nuvem, ela dá suporte a um conjunto de recursos e possibilita o gerenciamento de cada item em tempo real.

Simplicidade de uso para o cliente final

Esta tecnologia é bem amistosa para o cliente final pois oferece as seguintes facilidades:

- Não há necessidade de baixar aplicativo.

- Para leitura da etiqueta basta ter um celular conectado a internet com recurso de leitura de QR code.

- As informações obtidas da leitura são claras sem necessidade de interpretação por profissional.

O cliente final fará a leitura do QR code livre (não bloqueado pela raspadinha) e então terá acesso a rastreabilidade do objeto, identificando dados descritivos do produto e o seu fabricante.

Após comprar o item o cliente raspa o QR code parcialmente coberto e confirma a autenticidade do objeto.

Qualquer nova leitura para este objeto informará que ele ja foi desbloqueado em tempo anterior e que este objeto não é seguro.

Acesse o QR code logo abaixo e veja mais informações sobre esta Tag de exemplo.

Matrix de avaliação de valor (2QR Secure X Etiquetas holográficas)

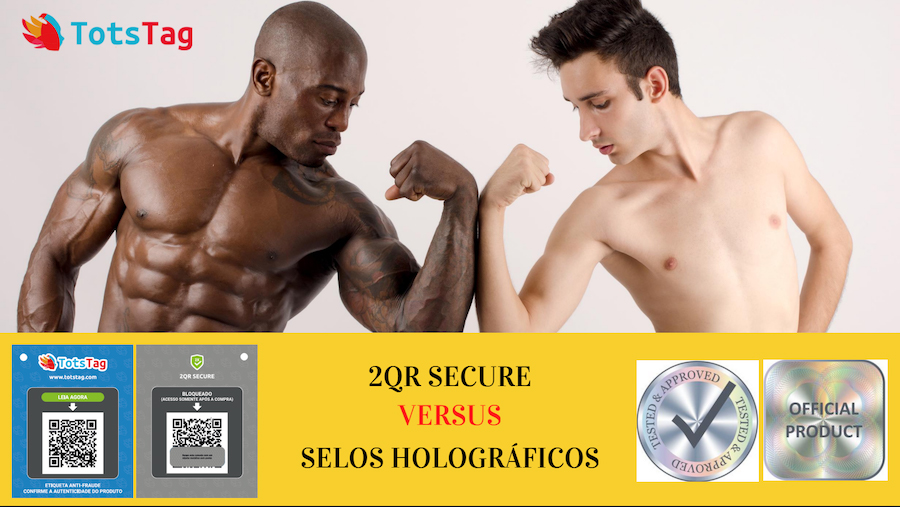

Esta matriz de valor compara a efetividade da tecnologia 2QR Secure em relação a utilização de selos holográficos. Selos holográficos são utilizados para inibir processos de falsificação devido oferecer barreiras de dificuldades para replicação tendo em vista a necessidade de equipamentos ópticos de alto valor, limitando assim a barreira de entrada.

Por outro lado, a tecnologia evolui muito rápido e estes equipamentos se tornam cada vez mais acessíveis e entram na curva custo/benefício dos falsificadores. Mesmo que a falsificação do selo holográfico seja de má qualidade, quem faz a validação normalmente é o cliente final que carece de expertise para avaliar a autenticidade do selo holográfico. Algumas cópias ainda são de tal qualidade que até mesmo técnicos precisam enviar amostras do produto suspeito para confirmação via análise laboratorial.

Outra camada de tecnologia utilizada junto aos selos holográficos são uma numeração individualizada por selo ou por lote de modo a ser confrontada em tempo futuro com um banco de dados para facilitar a confirmação de autenticidade, mesmo este recurso ainda peca por não fornecer ao cliente final ferramentas de auditoria de autenticidade já que esta numeração normalmente atende a sistemas internos e pode ainda ser facilmente replicada.

Legenda:

- Confirmação de autenticidade (empresa): Isso está relacionado a capacidade de auditar uma etiqueta de como a confirmar a sua autenticidade por membros da empresa. Aqui um ponto interessante é que quanto mais recurso tecnológico se aplica no anteparo físico, maior a necessidade de ferramentas especializadas e tempo para validar a autenticidade em um processo de auditoria, este ponto também afeta a etiqueta holográfica numerada.

- Confirmação de autenticidade (cliente final): Isso está relacionado a capacidade de auditar uma etiqueta de como a confirmar a sua autenticidade diretamente pelo cliente final. Quando levamos em conta agentes da empresa este aspecto se torna menos hostil por ela dispor de especialistas para executar este processo de auditoria, já quando se trata do cliente final, este carece de meios para avaliação, assim uma falsificação do anteparo físico implicaria em dificuldade para avaliação junto ao cliente final.

- Identificação do produto: Capacidade de identificar e qualificar o produto ao qual se refere.

- Rastreabilidade: O cliente final pode efetuar uma completa rastreabilidade do item a partir de uma simples leitura do QR code de etiqueta.

- Ponto de contato: O cliente final pode escolher fazer parte da cadeia de suprimentos assumindo a propriedade digital da Tag, assim cria-se um vínculo digital entre o objeto, o cliente final e o fabricante que pode agora ser utilizado como um canal de comunicação bidirecional.

- Direcionamento de Lead: No momento que o cliente efetua a leitura da Tag e confirma a sua autenticidade, ele pode agora interagir com uma chamada do tipo: – Você gostaria de participar de nosso clube diamante e concorrer a prêmios incríveis – clique aqui – Assim o cliente seria direcionado para a página do fabricante do produto.

- Recall: Caso alguma coisa de errado após a distribuição de seu produto, o fabricante pode utilizar o recurso de Recall para disponibilizar uma mensagem para os clientes que efetuarem a leitura da etiqueta, de modo a refinar o processo de recall de produtos da empresa.

Nota:

1) – Os valores ranqueados na tabela variam de 0 a 5.

2) – No gráfico matriz de valor, devido não ser possível validar uma nota para o item Confirmação de autenticidade (cliente final) foi dado a ela 50% do valor da pontuação, isso levando em conta a indisponibilidade de dados para avaliar o qualidade de falsificação de um selo holográfico bem como avaliar a expertise do cliente final para identificar um selo holográfico falsificado.